Windows 10 bringt mit Bitlocker in der Pro-Version (in Home leider nicht unterstützt) eine hauseigene Festplattenverschlüsselungssoftware mit, die mit UEFI-Bios kompatibel ist.

Sofern man über einen Computer mit TPM-Modul verfügt und dies im Bios eingestellt und richtig konfiguriert (möglichst TPM 2.0 statt Auto oder 1.2 konfigurieren) hat und Safeboot verwendet, sollte damit ein ausreichendes Sicherheitsniveau erreichbar sein. Über die Vor-und Nachteile sowie Alternativen möchte ich mich an dieser Stelle nicht auslassen, sondern nur auf die Konfiguration der Verschlüsselung eingehen.

Das Thema wird im Englischen von Chris Hoffmann ausführlich behandelt und detailliert und schön bebildert erklärt: How to Make BitLocker Use 256-bit AES Encryption Instead of 128-bit AES

Änderungen seit Windows 10 (1511)

Zu beachten gilt es, dass Windows 10 seit Build 1511 (Herbst 2015-Update) den neuen Verschlüsselungsmodus XTS AES.

Microsoft schreibt dazu: „XTS AES bietet zusätzlichen Schutz gegen eine Klasse von Angriffen auf die Verschlüsselung, die darauf beruht, verschlüsselten Text so zu manipulieren, dass im Nur-Text vorhersagbare Änderungen verursacht werden. BitLocker unterstützt 128-Bit- und 256-Bit-XTS AES-Schlüssel„.

Unzureichende Standardeinstellung

Zu beachten gilt es, dass Windows 10 RTM (also vor 1511) per default mit AES 128 verschlüsselt hat, die 1511 Version verschlüsselt mit XTS AES 128, besser wäre aber XTS AES mit 256-bits.

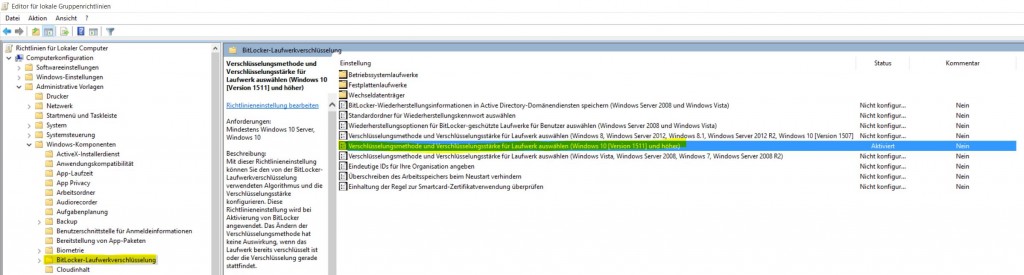

Dies kann mittels des Gruppenrichtlinieneditors (gpedit.msc) leicht angepasst werden im Baum unter Computerkonfiguration, Windows-Komponenten, Bitlocker-Laufwerksverschlüsselung und dann in der Option „Verschlüsselungsmethode und Verschlüsselungsstärke für Laufwerke auswählen (Windows 10 [Version 1511] und höher)“.

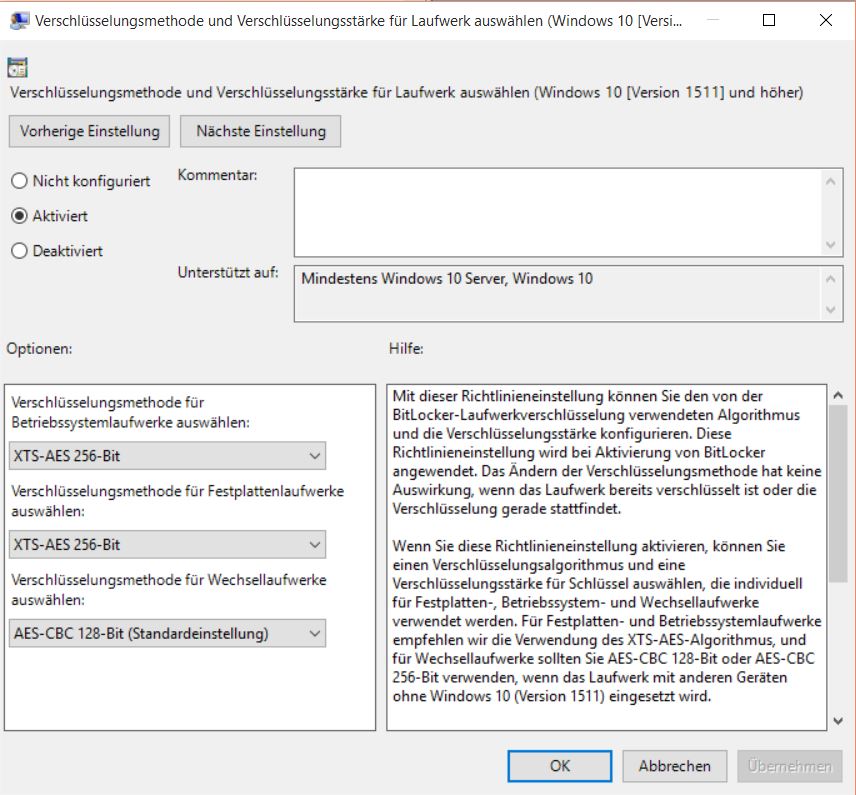

Im Dialog muss zunächst aktivieren gewählt werden, anschließend können die Einstellungen für das Startvolumen, Festplatten und Wechseldatenträger geändert werden. Die ersten beiden sollten unbedingt XTS-AES 256-Bit erhalten. Bei Wechseldatenträgern empfiehlt Microsoft bei AES zu verbleiben, vermutlich weil nur diese Variante mit alten Betriebssystemen (Windows 7, 8, 8.1, 10 (vor 1511)) kompatibel sind.

Sobald diese Einstellungen vorgenommen wurden, sollte der Computer neu gestartet werden, damit sie auch sicher aktiviert werden (alternativ kann man sein Glück als Administrator per „gpupdate /Target:Computer“ versuchen).

Sofern die Option für Windows 10 (1511) fehlt, sind die Gruppenrichtlinientemplates veraltet. In einem extra Artikel beschreibe ich, wie diese aktualisiert werden können. Nach einem Upgrade von Windows 10 RTM zu 1511 muss dies möglicherweise per Hand nachgezogen werden.

Keine Migration vorhandener Bitlocker-Volumes möglich

Neu angelegte Bitlocker-Volumes (=verschlüsselte Laufwerke/Partitionen/Festplatten) erhalten nach aktivieren von Bitlocker den neuen Modus.

Einmal angelegte Bitlocker-Volumes werden nach dem Upgrade von Windows 10 auf 10 (1511) oder dem Ändern der Gruppenrichtlinie jedoch leider nicht automatisch auf die neue Verschlüsselung umgestellt und es besteht keine Möglichkeit zur automatischen Konvertierung.

Da hilft nur das Deaktivieren von Bitlockern

, was dem Entschlüsseln des Bitlocker-Volumes entspricht, und die anschließende erneute Verschlüsselung.

Dies geht am einfachsten per Kommandozeile

# manage-bde -off C:

oder durch einen Rechtsklick im Explorer auf das Laufwerk und „Bitlocker deaktivieren“.

Den Status der Entschlüsselung und späteren Verschlüsselung kann man sich auf der Kommandozeile per

# manage-bde -status

anzeigen lassen.

Nach der Entschlüsselung sollte die Anzeige wie folgt aussehen:

# manage-bde -status Volume "C:" [WINDOWS] [Betriebssystemvolume] Größe: 343,44 GB BitLocker-Version: Kein Konvertierungsstatus: Vollständig entschlüsselt Verschlüsselt (Prozent): 0,0 % Verschlüsselungsmethode: Kein Schutzstatus: Der Schutz ist deaktiviert. Sperrungsstatus: Entsperrt ID-Feld: Kein Schlüsselschutzvorrichtungen: Keine gefunden

Nun kann das Laufwerk erneut verschlüsselt werden, wobei sich der Wizard über einen rechtsklick im Explorer auf das Laufwerk und die Auswahl „Bitlocker aktivieren“ empfiehlt. Alternativ kann man in der Systemsteuerung nach „Bitlocker verwalten“ suchen.

Exkurs: Authentifizierungsmöglichkeiten

Die Möglichkeiten der Benutzerauthentifizierung über TPM

, TPM mit PIN, ohne TPM aber dafür mit USB-Stick, Passwort oder eine Kombination daraus sind hier ausführlicher beschrieben (Merke: PIN != Passwort. Ein Passwort muss ).

Auf stationären PCs sind TPM oder USB-Stick (möglich ein mini-Stick, der nicht stört und ggfs. gar intern angeschlossen wird) ausreichend, auf einem mobilen Gerät sollte zwingend (am besten zusätzlich) ein Passwort durch den Benutzer eingegeben werden.

Wer einen Yubikey hat, kann darauf ein ultralanges statisches Passwort ablegen und ergänzt um ein vom Benutzer einzugebendes kurzes Teilpasswort eine sehr sichere Authentifizierungsmöglichkeit schaffen, bei der ein gefundener Laptop mitsamt Yubikey für einen Angreifer nutzlos bleibt: Festplattenverschlüsselung mit Bitlocker und Yubikey.

Smartcard: sicher aber die Usability…

Die schöne Variante mit der Smartcard funktioniert leider nicht für die pre-boot-Authentication des Startlaufwerkes, wohl aber für zusätzliche Bitlocker-Volumes. Ein Yubikey NEO kann dabei eine Smartcard ersetzen, hier der Weg per OpenSSL, bequemer geht es per GUI über den Yubikey PIV Manager für Windows (siehe Anleitung ab Seite 7). Im Anschluss muss Bitlocker konfiguriert werden

, selbst-signierte Zertifikate statt ausschließlich denen aus einer CA in einem Active-Directory zu akzeptieren (unter \HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\FVE das neue DWORD32 „SelfSignedCertificates“ mit Value=1 anlegen).

Der Wiederherstellungsschlüssel muss unbedingt auf einem externen Laufwerk gesichert oder ausgedruckt werden, damit man bedarfsweise mit einer Rescue Boot-CD, die auf Windows 10 (1511) basieren muss, auf das bitlocker-verschlüsselte Laufwerk zugreifen kann. Diee Option in Microsoft-Account speichern, hinterlegt den Key in OneDrive. Aus Sicherheitsgründen ist davon abzuraten. Falls es bereits zu spät ist, kann der Bitlocker-RecoveryKey aus OneDrive gelöscht und ein neuer erstellt werden.

Bei der erstmaligen Verschlüsselung sollte das „gesamte Laufwerk verschlüsselt“ werden, wenn nur ein Wechsel auf eine stärkere Verschlüsselung durchgeführt wird, kann „nur der verwendete Speicherplatz“ verschlüsselt werden.

Es sollte unbedingt die Option „Bitlocker-Systemüberprüfung ausführen“ gewählt werden, damit man keinen PC produziert, der sich nicht mehr starten lässt.

Nach einem Neustart startet hoffentlich die Bitlocker-Verschlüsselung.

Der Fortschritt lässt sich wie zuvor beschrieben mittels „manage-bde -status“ überprüfen.

PS. Um zu prüfen, ob das Windows 10 Oktober 2015-Update auf Version 1511 wirklich installiert wurde, einfach eine Eingabeaufforderung starten. Dort muss folgende Versionsnummer erscheinen:

# cmd Microsoft Windows [Version 10.0.10586]